Al cifrar la información garantizamos su integridad y confidencialidad.

Cuando hablamos de activos de empresa, tendemos a considerar únicamente como tales los bienes tangibles, como por ejemplo mobiliario, maquinaria, los servidores, etc. Pero no debemos olvidar que también son activos, en este caso intangibles, la cartera de clientes, la propiedad intelectual o incluso la identidad de la empresa. Toda esta información personal, financiera, legal, de I+D, comercial y estratégica, junto con el software para manejarla, son nuestro principal activo. Sin ella no podríamos prestar nuestros servicios ni vender nuestro producto. Por ello es necesario preservar su integridad, confidencialidad y seguridad.

Para poder llevar a la práctica esta protección, tendremos que poner en marcha una serie de políticas de seguridad para, entre otras cosas, localizar y clasificar la información crítica, controlar quién tiene acceso a la información y a qué información, proteger nuestros sistemas y también permitirnos utilizar los mecanismos necesarios para poder cifrar aquella información especialmente sensible o confidencial, como por ejemplo: copias de seguridad que vayamos a almacenar en la nube, datos personales sensibles, planes estratégicos, etc.

Entre la información que necesitaremos cifrar estará:

- La información almacenada (discos, ordenadores, portátiles, dispositivos móviles, memorias externas):

- backups que vayamos a subir a la nube;

- datos personales sensibles, si trabajamos por ejemplo con datos de salud; e

- información confidencial como planes estratégicos.

- Las comunicaciones o información en tránsito, como correos electrónicos o transacciones a través de la web.

Si vamos a intercambiar información con clientes o proveedores, es recomendable utilizar alguna herramienta para cifrar la información. Algo tan sencillo como un fichero comprimido con contraseña puede ser suficiente para evitar miradas indiscretas.

¿Cómo se cifra la información?

La siguiente lista incluye algunos programas de cifrado que se pueden usar de forma sencilla:

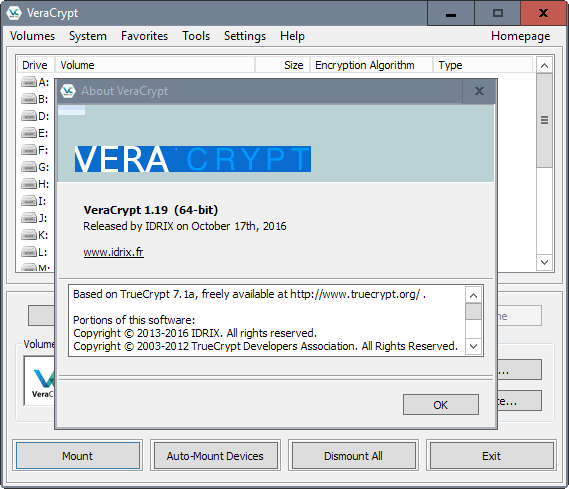

- VeraCrypt. Aprobado por multitud de auditorías de seguridad, VeraCrypt permite, por un lado, cifrar discos duros, memorias USB y todo tipo de unidades (podemos incluso cifrar la unidad de Windows), y por otro lado nos permite crear discos duros virtuales seguros. Podemos crear una unidad de un tamaño concreto de GB y guardar en ella todos los datos que queramos. Cuando cerremos el programa la unidad virtual queda desmontada y todos los datos se guardan de forma segura, siendo imposible acceder a ellos sin la contraseña. Es un potente software de código abierto que emplea diferentes algoritmos de cifrado, tales como AES, Serpent y Twofish, o una combinación de los mismos.

- AES Crypt. Este programa, también de código abierto, cifra archivos a través del algoritmo de cifrado por bloques llamado AES. Una vez instalado, el método de uso consiste en tres simples pasos: hacer click derecho en el archivo a cifrar, seleccionar la opción «AES Encrypt» e introducir la contraseña deseada. AES Crypt producirá un archivo que no podrá ser leído por nadie que no conozca la contraseña secreta. Así de sencillo.

- BitLocker. La herramienta oficial de Microsoft, que ya está incluida en la versión Pro de Windows 10 (no disponible en las Home), utiliza el algoritmo XTS-AES para cifrar discos duros internos, externos y memorias USB por completo. A diferencia de AES Crypt, no permite el cifrado de archivos individuales. Para utilizar este software hay que activarlo en el disco local(C:) del equipo. Cuando ciframos una unidad con BitLocker, todo su contenido queda encriptado. Podemos usarlo sin problemas siempre y cuando tengamos la unidad desbloqueada. Sin embargo, en el momento que la desconectamos el ordenador, los datos quedan ocultos, y si no tenemos la clave será imposible acceder a ellos.